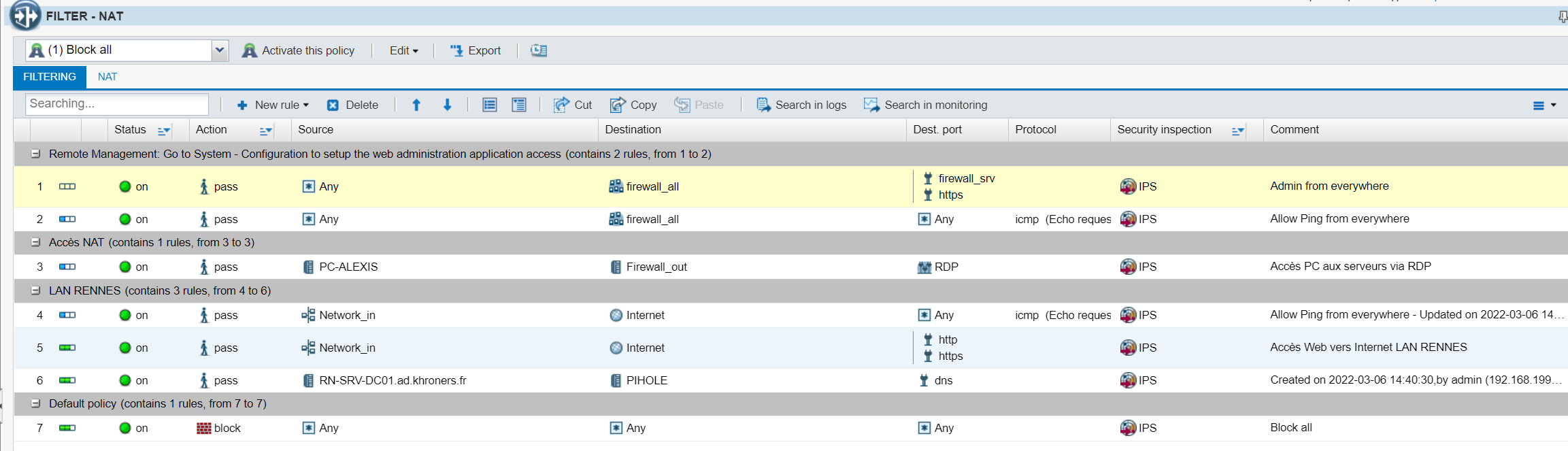

Les règles de filtrage s'appliquent de haut en bas.

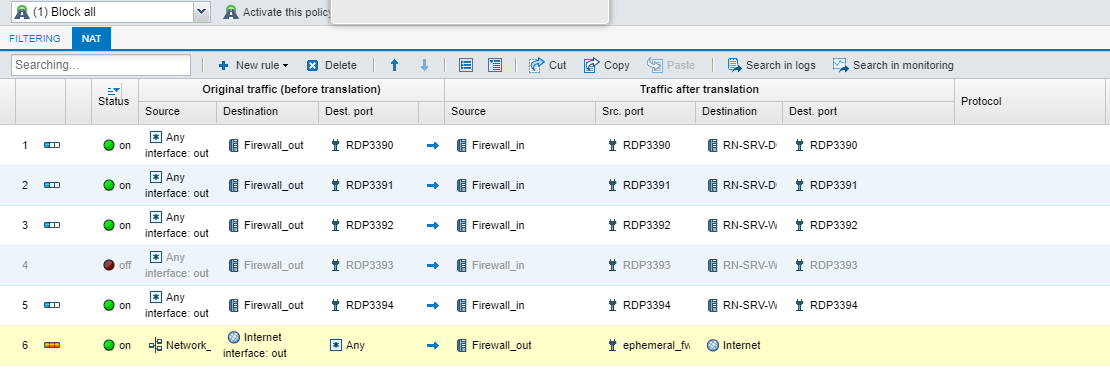

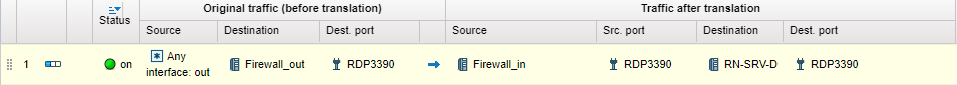

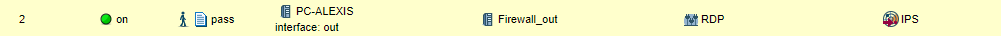

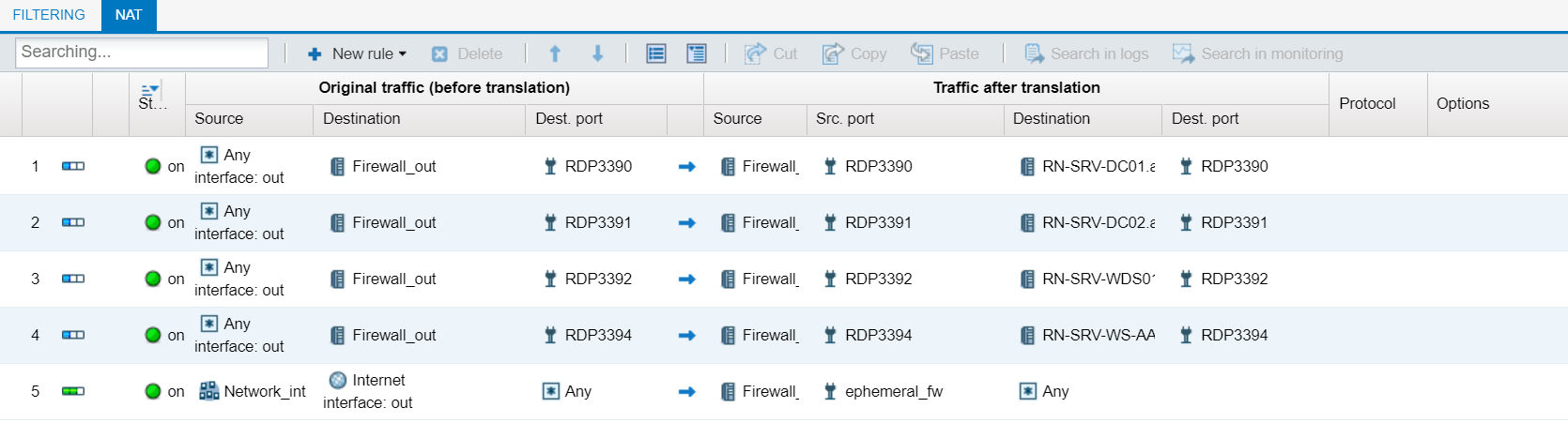

Par défaut, on a une règle tout en haut qui va nous permettre d'accéder à l'interface d'administration de notre Stormshield. [](https://docs.khroners.fr/uploads/images/gallery/2022-03/OkAwYhOnJg0zabj6-image-1646576793324.png) Pour avoir un fonctionnement "normal" dès le départ, on créer les règles 3 et 4 qui vont nous permettre la résolution DNS et le flux web HTTP / HTTPS. ##### Règle 3 Cette règle autorise l'accès de mon PC (de mon LAN) vers les serveurs de mon Lab situés dans le LAN du Stormshield. ##### Règle 4 Cette règle autorise le ping du LAN vers Internet (uniquement) ##### Règle 5 Cette règle autorise le flux web HTTP / HTTPS du LAN de mon lab vers l'extérieur. ##### Règle 6 Cette règle autorise le flux DNS de mon Pi-Hole sur mon LAN vers mes deux serveurs contrôleurs de domaine de mon lab. ##### Règle 7 Cette règle bloque le reste du trafic. # NAT Par défaut, nous n'avons pas de NAT. Cependant, cela est nécessaire. Une seule règle nous intéresse ici afin d'avoir du NAT fonctionnel pour le LAN : la règle 6. [](https://docs.khroners.fr/uploads/images/gallery/2022-03/wXjyeJQ6YFbFiD6y-image-1646337876210.png) Tout le trafic du LAN vers Internet sera translaté. # Port-Forwarding Stormshield (redirection de port) Pour faire passer un port depuis l'extérieur vers une machine du LAN, il faut faire du **port-forwarding** (ou **redirection de port**) Sous "**Configuration**", "**Filter - NAT**" et l'onglet "**NAT**", on ajoute une règle semblable à celle-ci : [](https://docs.khroners.fr/uploads/images/gallery/2022-03/KGWZv7D91sIL3uvr-image-1646338366370.png) Ici, le trafic arrivant sur l'interface **WAN** du Stormshield avec le port **3390** est redirigé vers **RN-SRV-DC01** avec le port **3390**. Il faut ensuite autoriser ce trafic dans l'onglet "**Filtering**" : [](https://docs.khroners.fr/uploads/images/gallery/2022-03/WPda4cP6ZtTKZy5q-image-1646339041749.png)Pensez à remplacer "**RDP**" par le port que vous avez mis à la première étape. Dans mon cas, j'ai 4 règles de redirection de ports (**3390** à **3394**). Donc "**RDP**" est un groupe de ports.

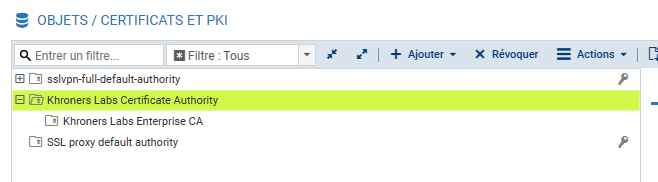

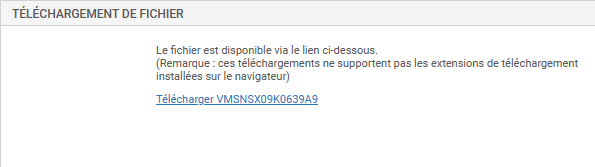

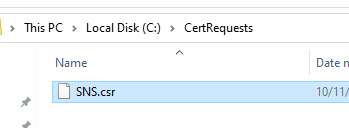

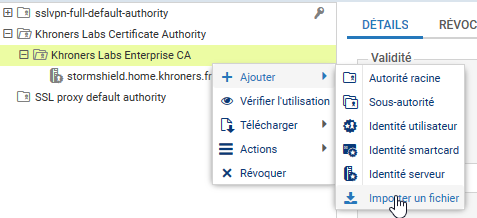

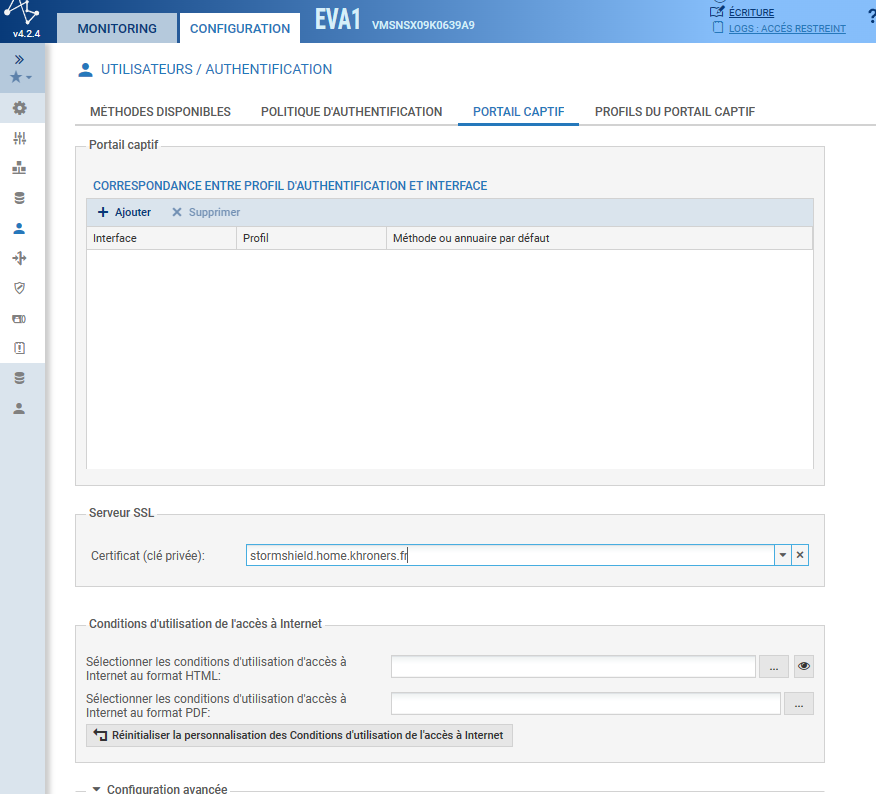

Dans mon cas : [](https://docs.khroners.fr/uploads/images/gallery/2022-03/PRD90niO3Pc04zFU-image-1646576932848.png) # Générer un certificat SSL/TLS Stormshield depuis un AD CS On ajoute nos certificats de l'autorité de certification racine et de l'autorité de certification intermédiaire. [](https://docs.khroners.fr/uploads/images/gallery/2023-10/eMEUMc40h7naRCOq-image.png) En CLI, on demande un certificat : ``` PKI REQUEST CREATE type=server cn=stormshield.home.khroners.fr C=FR ST=Bretagne L=Rennes O="Khroners Labs" OU=IT shortname=sns.home.khroners.fr-20231110 size=4096 ALTNAMES=stormshield.home.khroners.fr ``` On récupère la demande : ``` PKI REQUEST GET name=sns.home.khroners.fr-20231110 format=pem ``` [](https://docs.khroners.fr/uploads/images/gallery/2023-10/wDdJECkhufPv28Np-image.png) On place notre fichier dans un dossier que l'on renomme "SNS.csr". [](https://docs.khroners.fr/uploads/images/gallery/2023-10/4LZVMu7ZwTwbwSQ7-image.png) Dans AD CS, on crée notre modèle comme ici : [Creating a Microsoft Certificate Authority Template for SSL certificate creation in vSphere 6.x/7.x (2112009)](https://kb.vmware.com/s/article/2112009 "Creating a Microsoft Certificate Authority Template for SSL certificate creation in vSphere 6.x/7.x (2112009)"). On en profite pour passer le chiffrement en 4096. Ensuite, en CLI ou via l'interface web (on privilégie le CLI), on soumet la demande : ```bash certreq.exe -submit -attrib "CertificateTemplate:SNS" C:\CertRequests\SNS.csr ``` On importe le certificat en PEM : [](https://docs.khroners.fr/uploads/images/gallery/2023-10/vJEHgNwVLmz3W4ZF-image.png) Une fois importé, on le définit dans la config. [](https://docs.khroners.fr/uploads/images/gallery/2023-10/RUbmWySbLvfvrMy7-image.png)