Sécurisation d'un VPS sous Debian 10

Mise àà jour

Il est important de mettre àà jour régulièrégulièrement Debian.

apt update && apt upgrade -yAccèAccès SSH

On gègère ensuite la connexion SSH.

On génègénère une cléclé SSH.

ssh-keygenOn rentre un passphrase.

On copie ensuite le contenu de la cléclé privéprivée dans notre outil de connexion SSH (PuTTY par exemple).

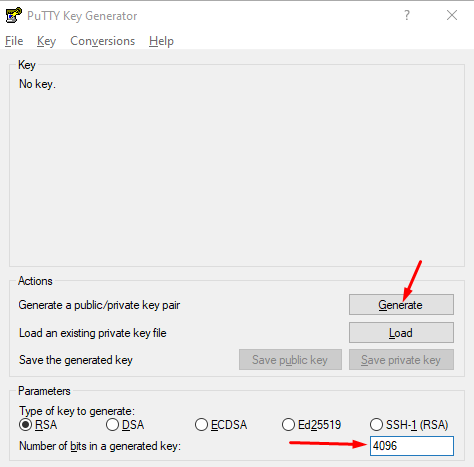

cat ~/.ssh/id_rsa.pubOn peut éégalement le faire àà l'aide de PuTTYgen.

On copie le contenu de la cléclé dans le fichier /home/$USER/.ssh/authorized_keys.

On rentre une passphrase, on clique sur "Save Private Key".

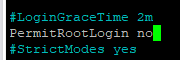

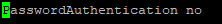

On modifie ensuite le fichier de configuration sshd.

nano /etc/ssh/sshd_configOn modifie éégalement le port SSH.

Fail2ban

On installe fail2ban pour ééviter les attaques via SSH.

apt install fail2banPare-feu

On installe iptables.

apt install iptablesip6tables -A INPUT -i lo -j ACCEPT ip6tables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT ip6tables -A INPUT -p tcp --dport 80 -m state --state NEW -j ACCEPT ip6tables -A INPUT -p tcp --dport 443 -m state --state NEW -j ACCEPT ip6tables -A INPUT -p ICMPV6 --icmpv6-type 8 -j ACCEPT ip6tables -A INPUT -j DROPiptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -A INPUT -p tcp --dport222021 -m state --state NEW -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -jmACCEPTiptables -A INPUT -p tcpstate --dportstate53NEW -j ACCEPTiptables-A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -m state --state NEW -j ACCEPT

iptables -A INPUT -p ICMP --icmp-type 8 -j ACCEPT iptables -A INPUT -j DROP