Eyes Of Network

Introduction

Eyes Of Network est une solution Open Source réunissant de manière pragmatique

les processus ITIL et l’interface technologique permettant leur application. C’est une solution de supervision d’infrastructure comme Nagios. Celle-ci regroupe différentes solutions : Cacti, Nagios, Thruk, Nagvis ou encore Weathermap.

C’est une solution à base de Nagios. La configuration s’effectue uniquement en GUI comparé à Nagios qui s’effectue en ligne de commande. Les modifications via GUI vont faire pour nous les modifications en ligne de commande.

Développement

Cahier des charges

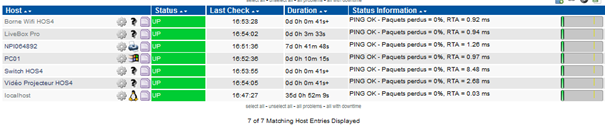

Pour ce TP, le but est de superviser de nombreux appareils : machines linux & Windows, Switch, Vidéoprojecteur, Routeur internet, imprimantes…

Ce service doit resté disponible, avec un accès réservé à l'administrateur, pour éviter tout accès non autorisé. En effet, on a à disposition ici de nombreuses informations sur l'infrastructure.

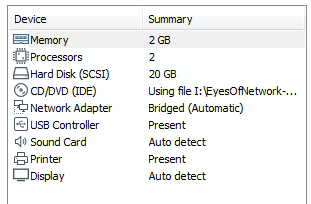

Configuration de la machine virtuelle

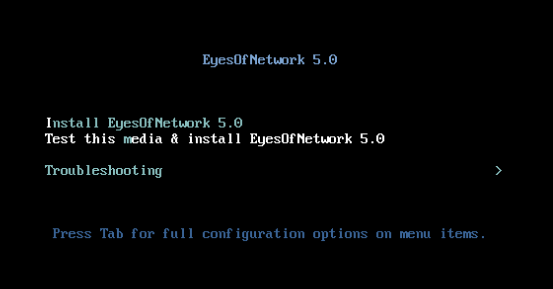

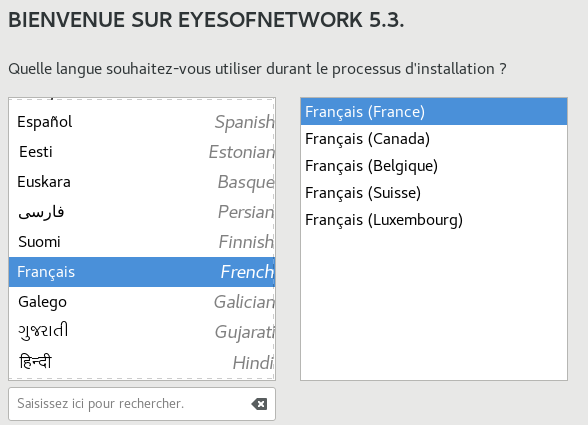

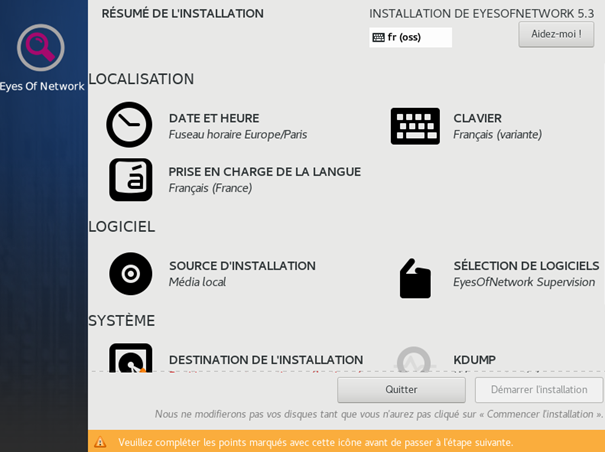

Installation de EoN

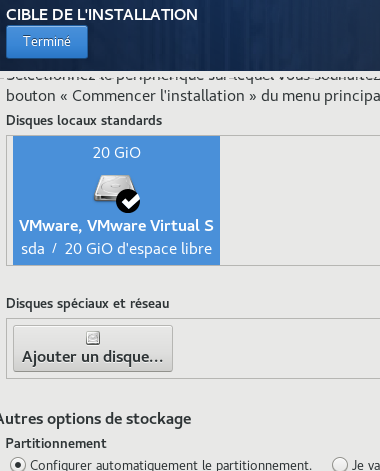

Pour la destination de l'installation :

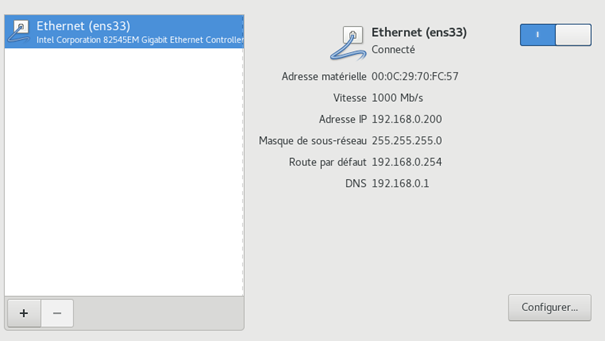

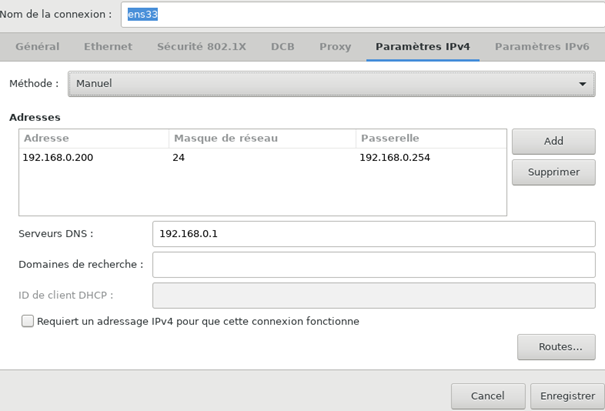

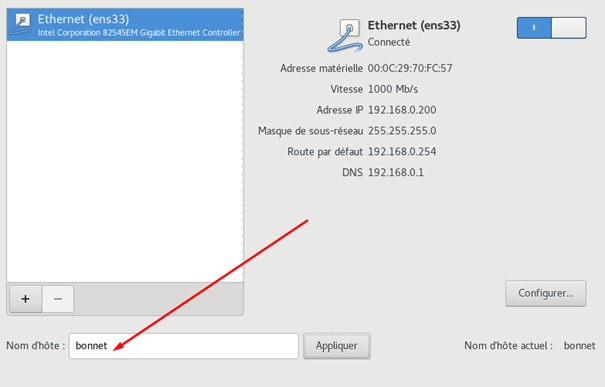

On paramètre bien le réseau :

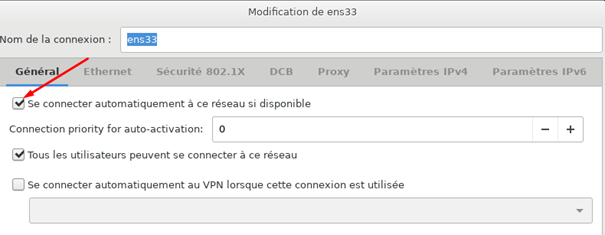

On coche cette case :

On n’oublie pas de l’activer en haut à droite.

On met le nom d’hôte

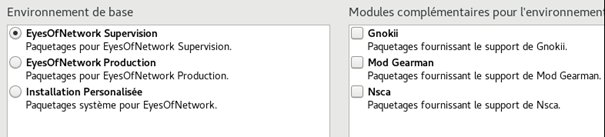

On se rend dans Sélection de logiciels :

On prend ce qu’on a besoin.

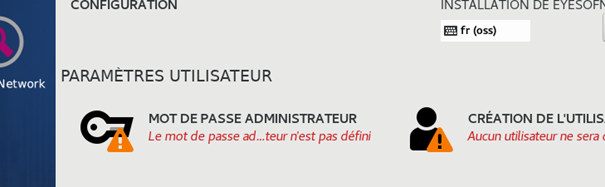

On clique sur démarrer.

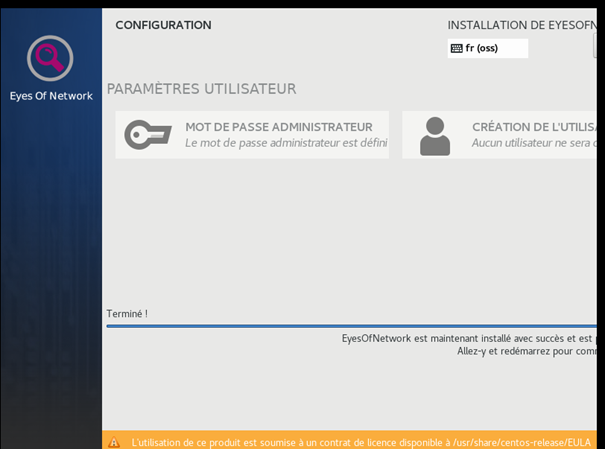

On défini un mot de passe.

Fini !

Installation de Nano

sudo yum –y install nano

Accès en GUI via un navigateur web

Le compte par défaut est admin:admin.

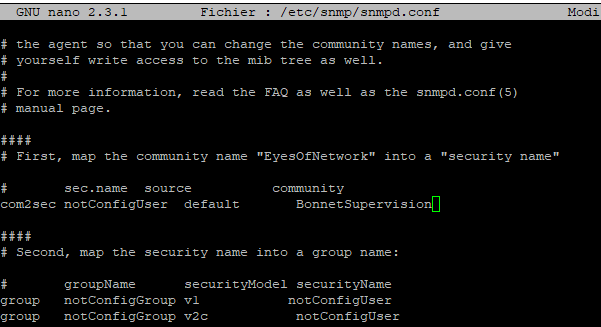

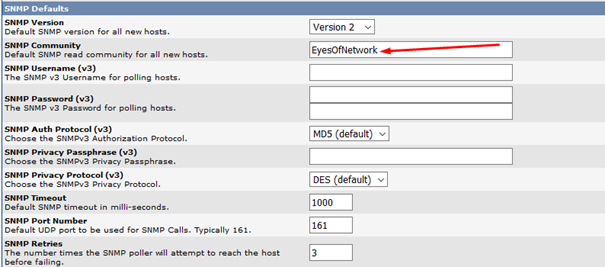

Changement du nom de communauté SNMP

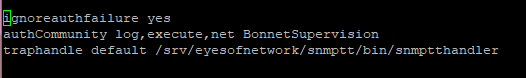

nano/etc/snmp/snmpd.confsystemctl restart snmpdEnsuite, on fait de même dans snmptrapd.conf.

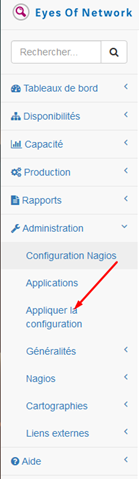

nano /etc/snmp/snmptrapd.confsystemctl restart snmptrapdDans l’interface web, Administration – Configuration Nagios – Nagios Resources

On modifie la variable $user2$ par le nom de la communauté.

On clique sur « Update Ressource Configuration » puis on applique.

On restart nagios.

On va dans Admin – Lien externes – Cacti et dans settings.

On remplace par le nom de communauté puis on enregistre.

Sécurisation

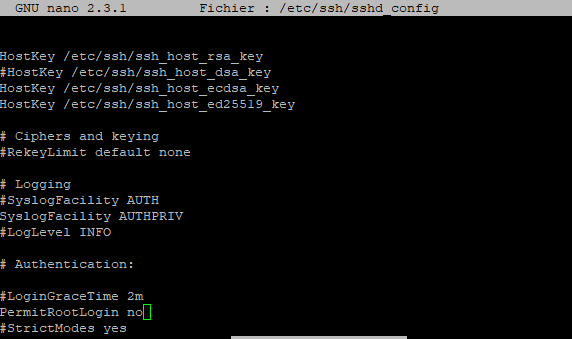

On supprime l’accès root direct en SSH.

nano /etc/ssh/sshd_config

On change la ligne #PermitRootLogin yes par « PermitRootLogin no ».

systemctl restart sshdOn crée alors un compte de maintenance :

useradd maintenance -g wheel

passwd maintenance(Ici, le groupe wheel est l'équivalent de sudo)

En se connectant via notre utilisateur créé, on peut passer en root en rentrant « su - ».

Configuration du rsyslog

Par défaut Cacti n’affiche que les logs locaux. On modifie rsyslog.conf

nano /etc/rsyslog.confSous la ligne $ModLoad imuxsock, on ajoute :

#Provides UDP syslog reception

$ModLoad imudp

$UDPServerRun 514

#Provides TCP syslog reception

$ModLoad imtcp

$InputTCPServerRun 514

On redémarre rsyslog.

systemctl restart rsyslogMonitoring

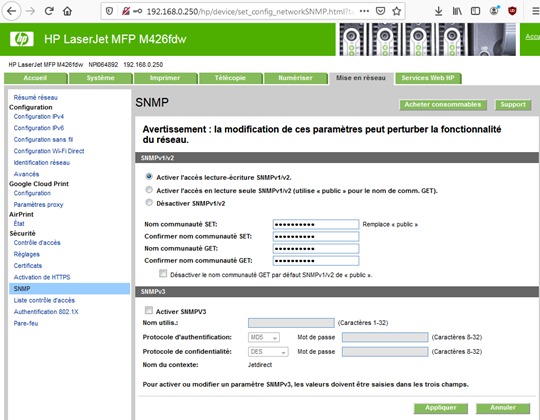

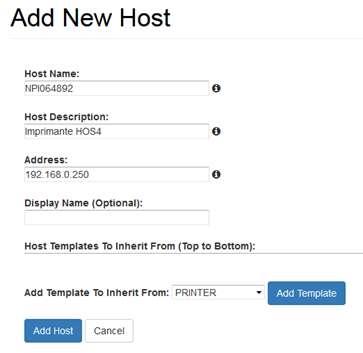

Monitoring d’une imprimante HP

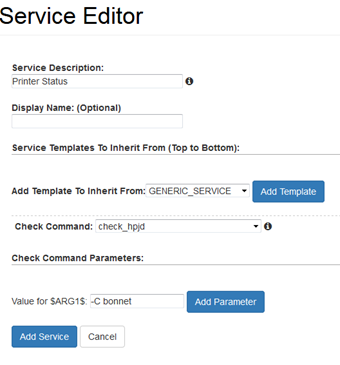

Configuration Nagios, Equipements, Ajouter

Dans Template, on choisit Printer.

On se rend aussi dans Services puis on créer un service.

On choisit le check_hpjd et generic service

On met la communauté défini précédemment.

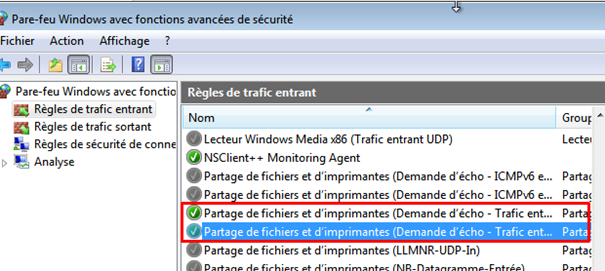

Monitoring d’un hôte Windows

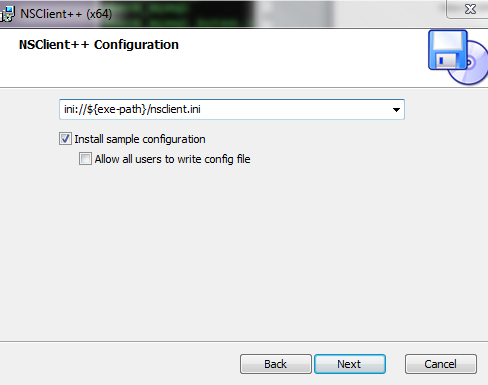

https://sourceforge.net/projects/nscplus/files/nscplus/

On télécharge et installe nsclient++ sur notre machine windows que l’on souhaite superviser.

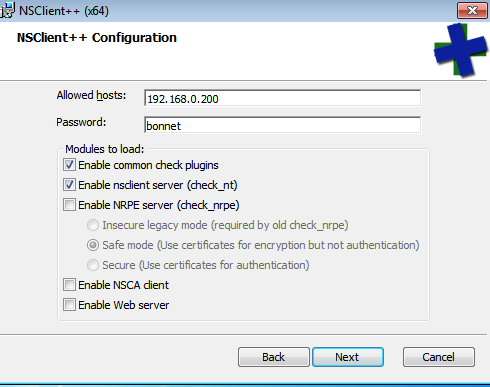

On rentre l’ip du serveur Nagios.

On installe.

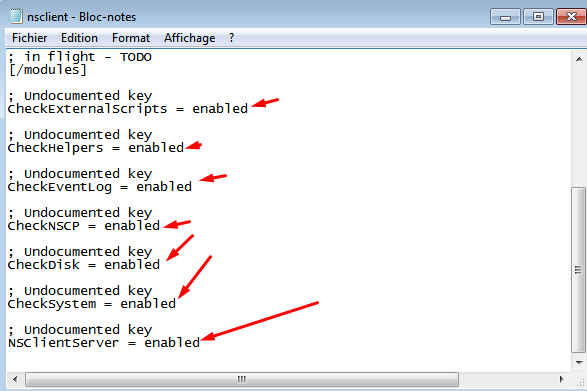

On se rend dans le dossier d’installation et on modifie le fichier nsclient.ini.

On redémarre.

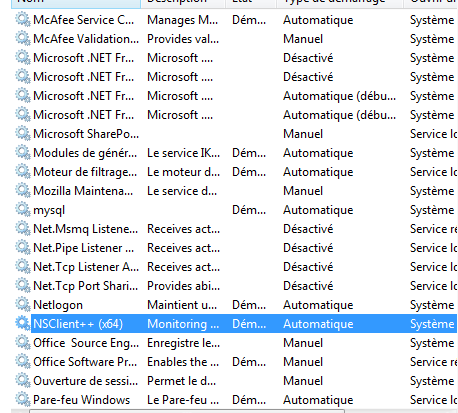

On vérifie dans services.msc si le service nsclient++ est bien présent et démarré.

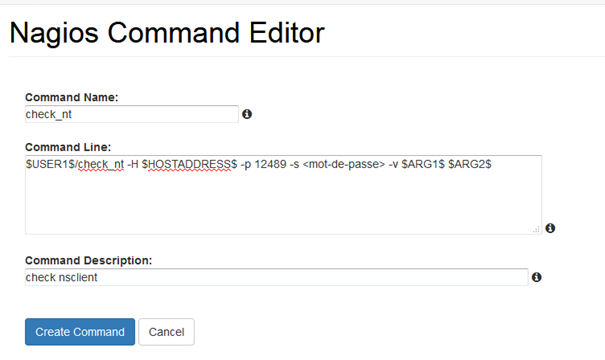

On se rend ensuite dans Eyes Of Network, Administration et Configuration Nagios > Commandes. On ajoute une commande check_nt

On remplace <mot-de-passe> par le mdp rentré dans NSClient.

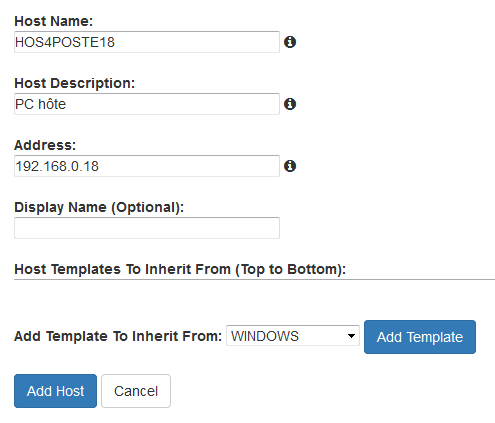

Equipements > Ajouter

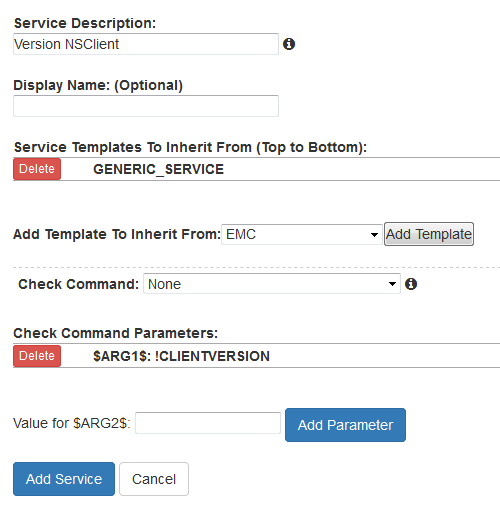

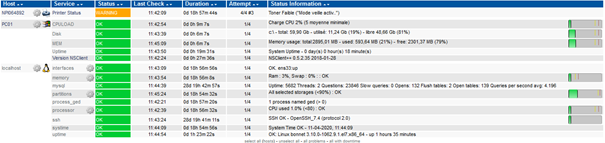

On ajoute ensuite des services.

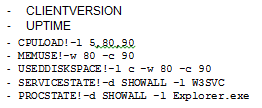

On fait la meme chose pour ce que l’on veut monitorer :

Si l’hôte est considéré comme “down” :

Pour avoir la réponse PING d’autres équipements, on ajoute un équipement et on rentre l’ip à chaque fois. On applique.

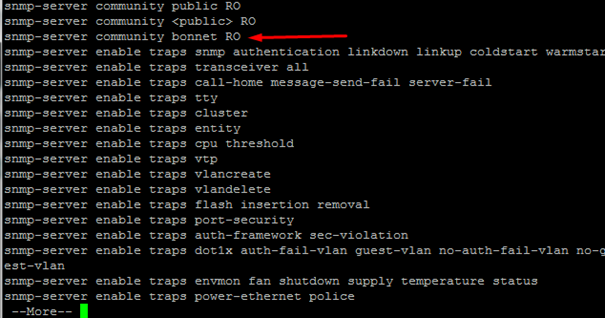

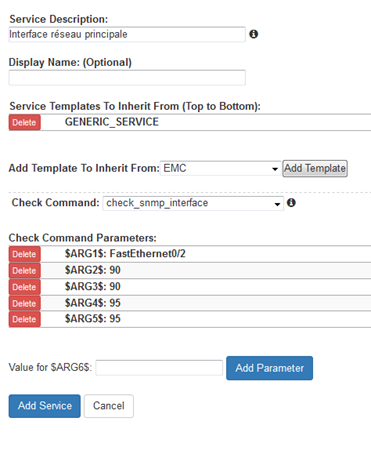

Monitoring d’un switch cisco

On ajoute l’hote puis cisco en template

On ajoute un service check_snmp_interface.

Si on a un unknown, il faut enlever l’argument « -k » dans la commande.