Configuration Radius NPS pour l'authentification 802.1x via EAP-TLS

Cette documentation détaille la configuration du rôle NPS (Network Policy Server) sous Windows Server 2022 afin d'authentifier les utilisateurs ou ordinateurs au réseau Wifi. On peut également l'adapter pour la connexion filaire (non détaillée ici).

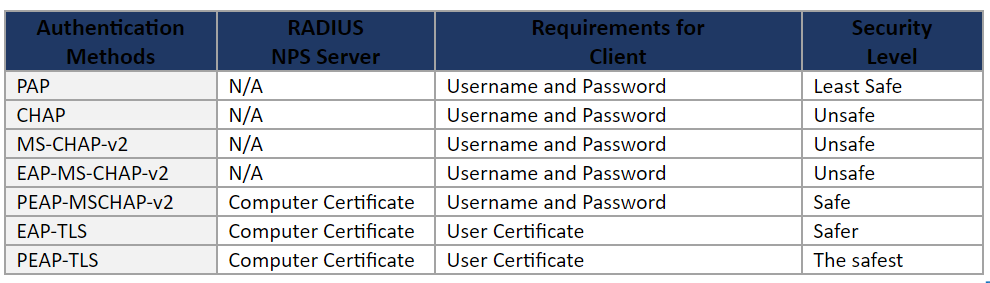

Parmi les méthodes d'authentification, le PEAP-TLS est la méthode la plus sécurisée, mais rarement supportée. De plus, elle chiffre la communication de la clé publique, qui n'a pas trop de sens.

Vous trouverez plus d'informations ici : Protocole EAP (Extensible Authentication Protocol) pour l’accès réseau dans Windows | Microsoft Learn

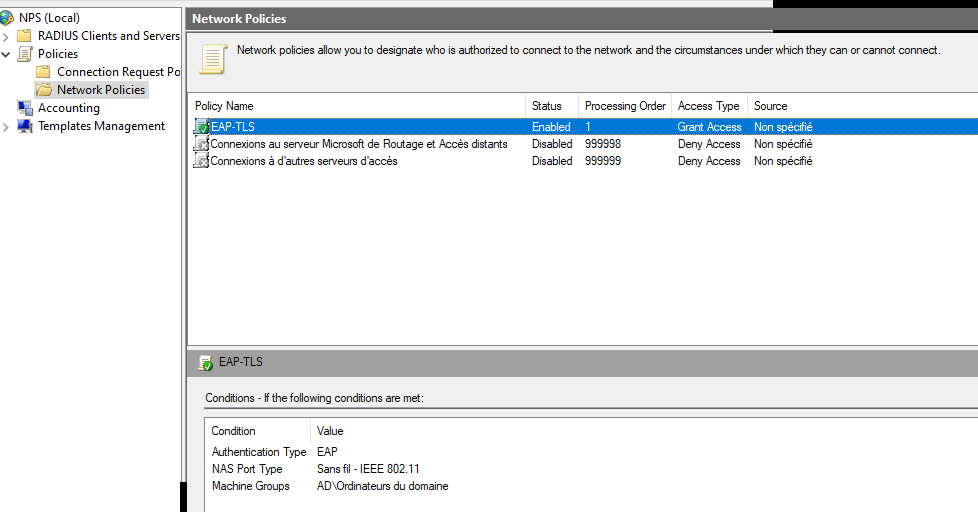

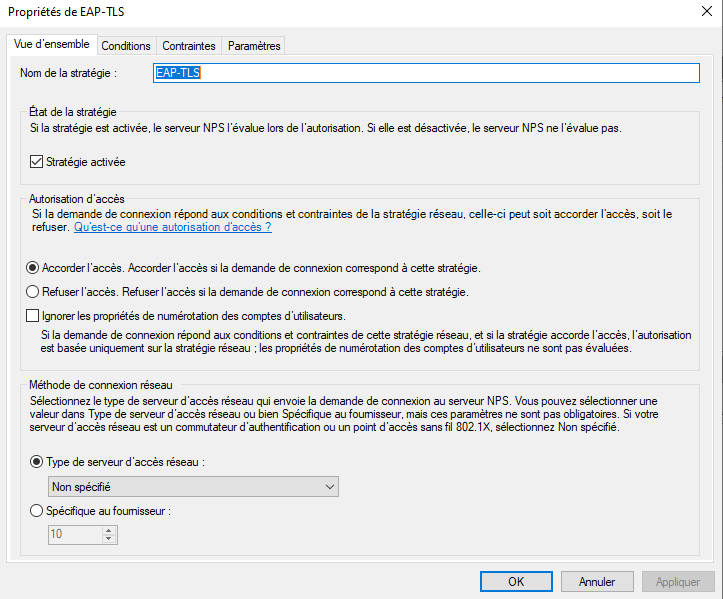

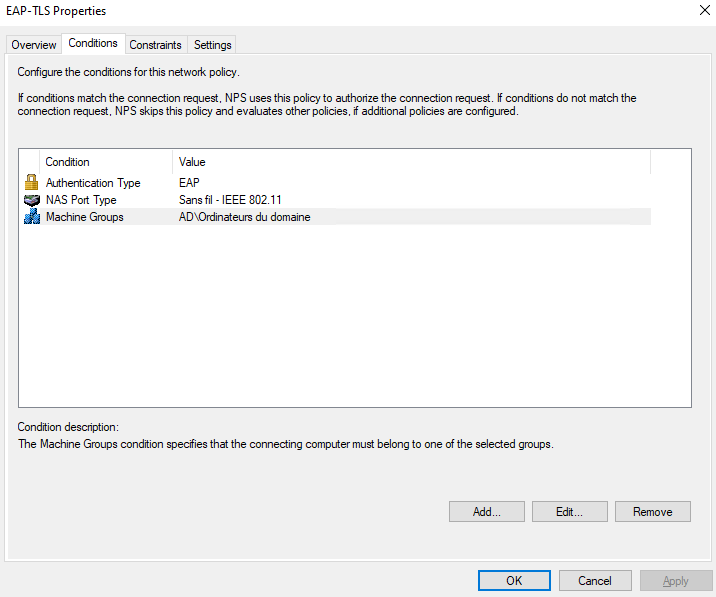

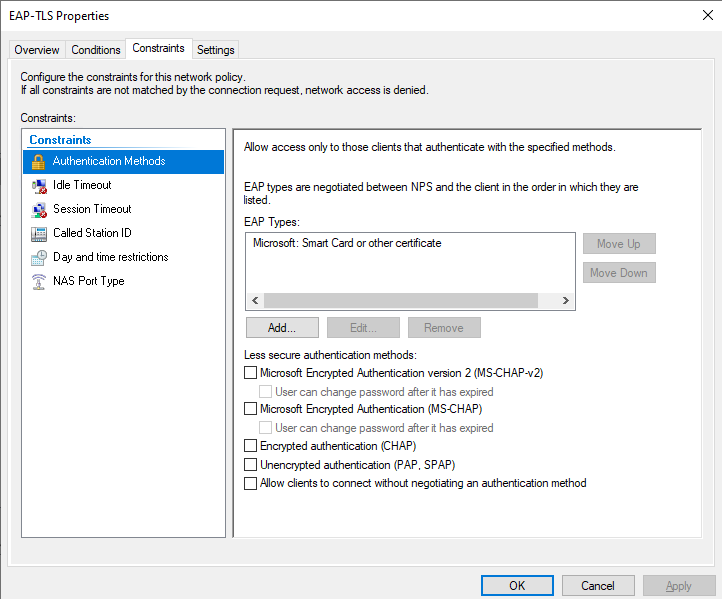

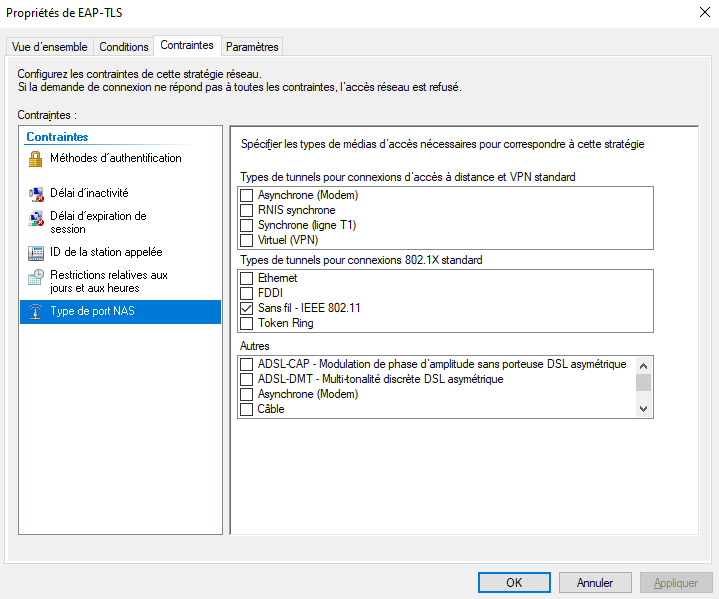

Après l'installation du rôle NPS, on définit la stratégie réseau comme ceci :

Le "TLS" de "EAP-TLS" correspond à "Microsoft: Smart Card or other certificate".

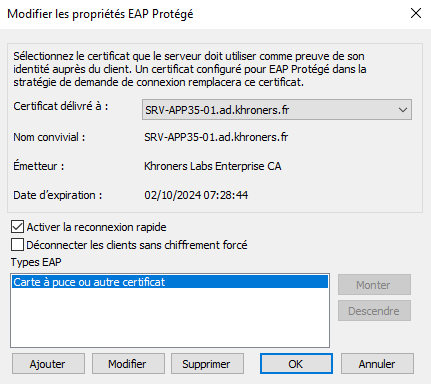

On clique sur "Microsoft: Smart Card or other certificate" et "Modifier..." :

Cela correspond au PEAP-TLS (ou également dit PEAP-EAP-TLS).

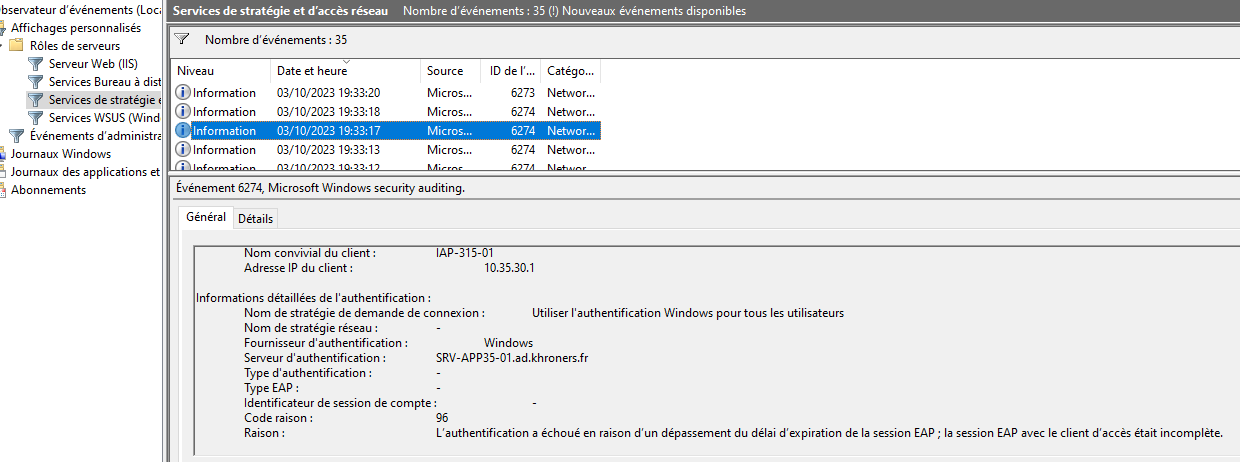

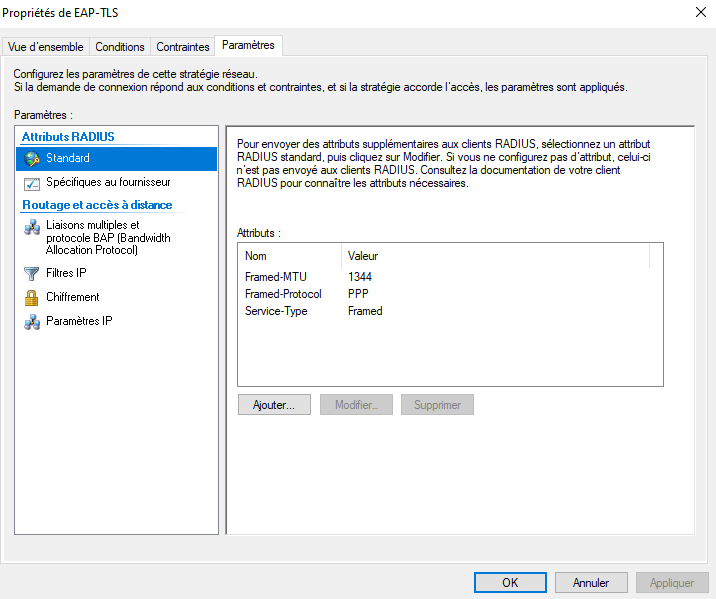

Dans mon cas, j'ai du ajouter l'attribut "Framed-MTU" avec une valeur de 1344, car j'ai l'erreur suivante :

Authentication failed due to an EAP session timeout; the EAP session with the access client was incomplete.

Vous pouvez observer les logs dans l'observateur d'évènements, sous "Affichages Personnalisés" > "Rôles de serveurs" > Services de stratégie et d'accès réseau".

On ajoute également le(s) client(s) RADIUS en définissant un secret partagé.

Dans les bornes wifi, on choisit WPA2 Entreprise (ou WPA3 Entreprise si supporté), en renseignant l'adresse IP du serveur NPS et le secret partagé.